최근 발생한 수많은 대형 보안 침해 사고를 분석해 보면, 최첨단 해킹 기술보다 더 치명적인 근본적인 문제가 드러납니다.

- 휴먼 에러(Human Error): 직원의 실수나 부주의로 민감한 정보에 접근할 수 있는 권한이 과도하게 부여되거나, 보안 정책이 잘못 설정되는 경우입니다.

- ‘최소 권한 원칙(Principle of Least Privilege)’ 미준수: 사용자, 장치, 애플리케이션에 실제로 필요한 최소한의 접근 권한만 부여해야 하지만, 편의를 위해 광범위한 권한을 허용하여 공격자가 시스템 내에서 쉽게 이동(Lateral Movement)할 수 있는 환경을 만들어줍니다.

이러한 취약점은 아무리 강력한 방화벽이나 외부 보안 솔루션을 갖추어도 내부 네트워크를 뚫고 들어온 공격자에게 ‘고속도로’를 깔아주는 것과 같습니다. 이 문제를 해결하기 위해 필요한 것이 바로 ‘제로 트러스트(Zero Trust)’ 아키텍처이며, 이를 구현하는 가장 효과적인 방법이 HPE Aruba Networking의 Dynamic Segmentation입니다.

1. 왜 ‘제로 트러스트’가 유일한 해답인가?

기존의 네트워크 보안 모델은 내부 사용자를 ‘신뢰’하고 외부 트래픽만 ‘검증’하는 ‘경계 기반(Perimeter-based)’ 보안이었습니다.

하지만 원격 근무, IoT 기기 증가, 클라우드 확산으로 인해 네트워크 경계는 이미 무너졌습니다.

제로 트러스트(Zero Trust)는 이 근본적인 전제를 거부합니다.

- 모든 접근 검증: 사용자나 장치가 어디에서 접속하든, 네트워크의 어느 부분에 있든 관계없이 모든 접근 시도를 철저히 검증하고 승인해야 합니다.

- 측면 이동 차단: 만약 한 장치나 계정이 손상되더라도, 공격자가 네트워크 내의 다른 영역으로 쉽게 이동(Lateral Movement)하지 못하도록 모든 통신을 차단해야 합니다.

문제는 이 복잡하고 정교한 제로 트러스트 정책을 수천, 수만 대의 장치와 사용자가 접속하는 복잡한 엔터프라이즈 네트워크 환경에서 어떻게 자동화하고 일관성 있게 적용하느냐입니다.

2. 제로 트러스트의 핵심: Dynamic Segmentation

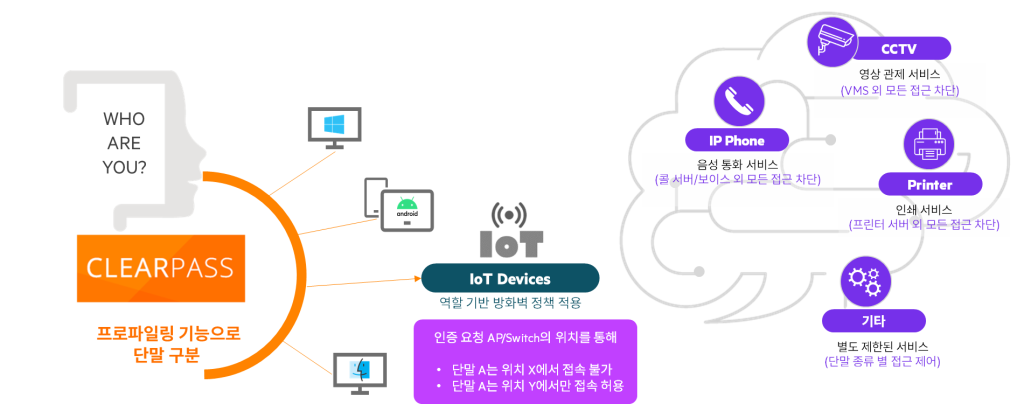

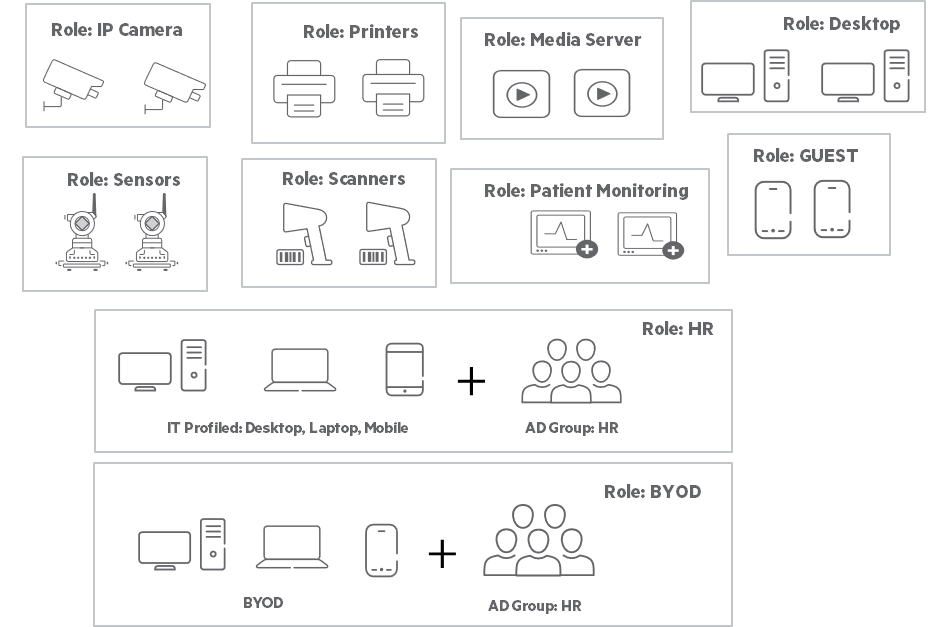

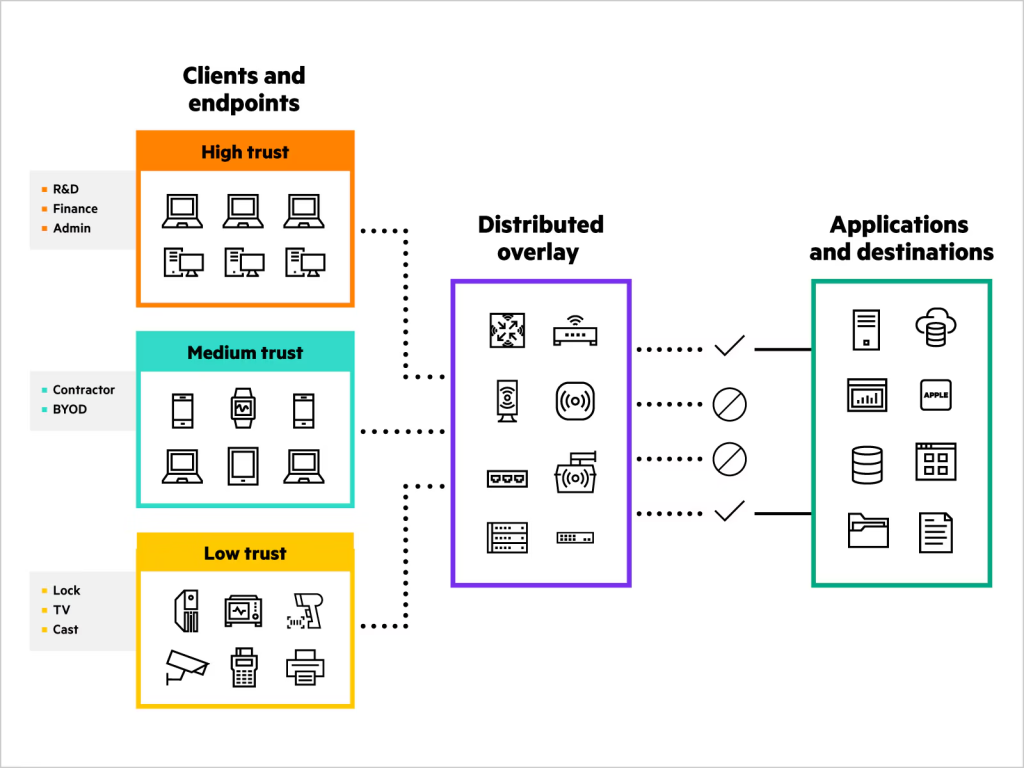

HPE Aruba Networking의 Dynamic Segmentation은 물리적 네트워크 구성을 변경하지 않고도, 사용자나 장치의 ‘역할(Role)’을 기반으로 접근 권한을 동적(Dynamic)으로 분리하는 솔루션입니다.

핵심 작동 원리: ‘역할 기반 접근 제어’의 구체적 사례

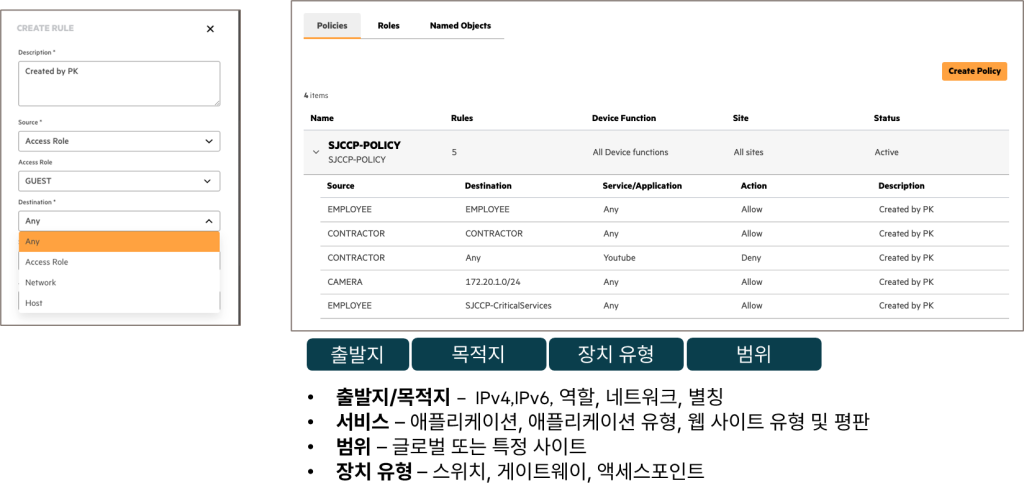

Dynamic Segmentation의 핵심은 접근제어 정책을 ‘접속 위치(IP 주소)’가 아닌 ‘사용자의 역할’에 고정시키는 것입니다.

| 역할 (Role) | 접근 허용 대상 | 접근 차단 대상 |

| 인사팀 직원 | 인사 시스템, 그룹웨어, 클라우드 HRM 시스템 | 회계 서버, 생산 라인 IoT 장치, 개발 서버 |

| 영업팀 직원 | 영업 관리 시스템(CRM), 고객 데이터베이스 | 인사 시스템, 생산 라인 IoT 장치, 재무 시스템 |

| IoT 카메라 | 영상 저장 서버 (출발지), 네트워크 관리 시스템 | 다른 모든 서버, 직원 단말기 |

이처럼 Dynamic Segmentation은 모든 네트워크 접속을 역할에 따라 최소한의 권한으로 제한하여, 공격자가 하나의 장치를 감염시켜도 다른 중요 영역으로 이동하는 측면 이동(Lateral Movement)을 원천적으로 차단합니다.

인사이동에 따른 정책 자동 변경 (자동화의 힘)

Dynamic Segmentation의 진정한 강점은 자동화된 정책 일관성에 있습니다.

- [인사이동 전] 직원이 ‘인사팀 직원’ 역할일 때: 노트북은 인사 시스템에는 접근 가능하지만 영업 서버에는 접근이 차단됩니다.

- [인사이동 발생] 직원이 인사팀에서 영업팀으로 이동하여 인사 시스템(Active Directory 등)에서 역할이 ‘영업팀 직원’으로 변경됩니다.

- [자동 정책 변경] HPE Aruba의 ClearPass Policy Manager가 이 변경 사항을 즉시 감지하고, 해당 직원의 노트북 접속이 끊어지거나 위치가 바뀌지 않아도, 네트워크 접근 권한을 자동으로 ‘영업팀 직원’의 정책으로 업데이트합니다.

- 결과: 노트북은 이제 영업 서버에는 접근 가능해지고, 인사 서버에 대한 접근은 자동으로 차단됩니다.

이처럼 수동 개입 없이 정책이 자동으로 따라다니도록 함으로써, IT 관리자의 휴먼 에러 가능성을 완전히 제거하고, 네트워크 보안 관리를 단순화시킵니다.

2. Dynamic Segmentation을 완성하는 ‘자동화 엔진’: NetConductor

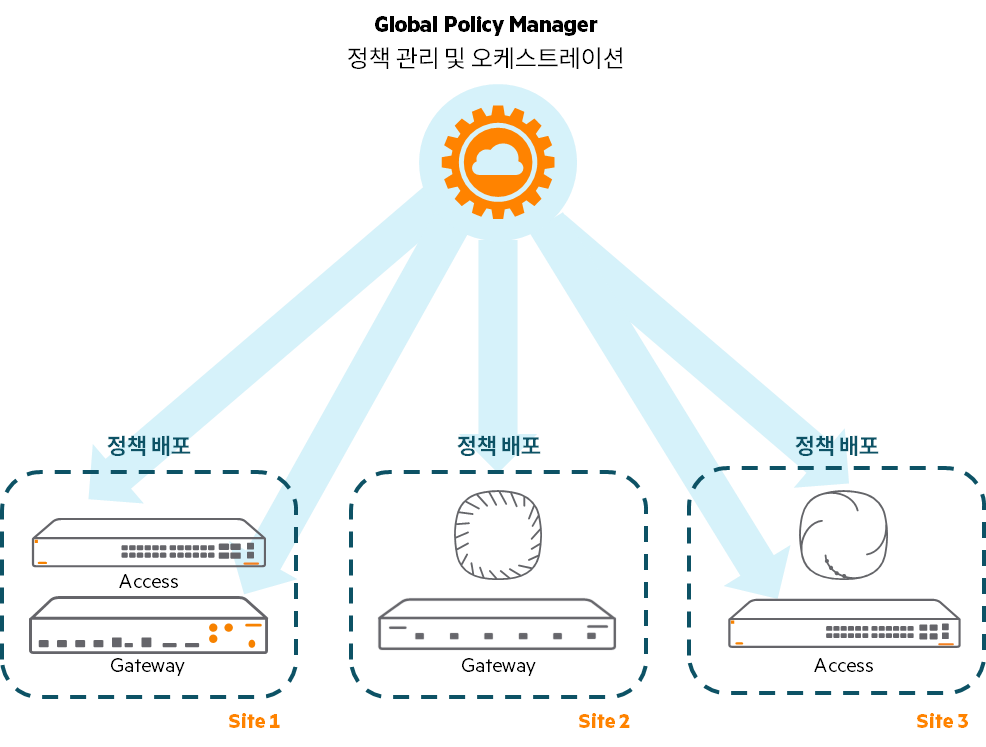

Dynamic Segmentation으로 정책을 정의했다면, 이 정책을 유선, 무선, WAN 등 분산된 모든 네트워크에 일관성 있게 배포하고 자동화된 제어를 제공하는 것이 바로 HPE Aruba Networking NetConductor입니다.

NetConductor는 HPE Aruba Networking Central의 한 기능으로서 Dynamic Segmentation이 정의한 역할 기반 정책을 통합 관리하고 자동 배포하는 ‘오케스트레이션(Orchestration)’ 플랫폼으로 동작합니다.

- 단일 제어 지점: 유선(캠퍼스/데이터 센터), 무선(Wi-Fi), SD-WAN 등 복잡하게 분산된 모든 도메인에 걸쳐 보안 정책을 중앙에서 한 번만 정의합니다.

- 일관성 보장: NetConductor는 정의된 역할을 기반으로 네트워크 전반에 걸쳐 정책을 일관성 있게 자동 적용합니다. 이는 정책 불일치로 인한 보안 허점이나 휴먼 에러가 발생할 여지를 완전히 없앱니다.

- 운영 민첩성 극대화: IT 관리자는 복잡한 네트워크 구성 대신, ‘역할’ 중심으로 네트워크를 관리하여 신속하게 정책을 변경하고 확장할 수 있습니다.

결론: 제로 트러스트 시대, HPE Aruba Networking이 제공하는 ‘단순함’

HPE Aruba Networking의 Dynamic Segmentation과 NetConductor는 제로 트러스트 아키텍처를 완벽하게 구현하여 휴먼 에러와 최소 권한 원칙 미준수로 인한 보안 사고 위험을 최소화합니다.

보안은 복잡할수록 취약해집니다.

HPE Aruba Networking은 역할 기반의 자동화를 통해 보안을 단순화하고, 기업의 데이터와 인프라를 가장 강력하고 효율적으로 보호하는 현대적인 해법을 제시합니다.