10월은 사이버 보안 인식의 달입니다. 아마도 제로 트러스트와 제로 트러스트 보안 모델에 대한 많은 기사나 내용을 보셨을 겁니다. 이렇게 다양한 용도로 용어가 사용되면, 그것이 무엇이고 무엇을 수반하는지 정확히 이해하기가 어려울 수 있습니다.

그래서 제로 트러스트 보안 모델에 대해 가장 많이 묻는 몇 가지 질문을 살펴보겠습니다.

제로 트러스트 보안 모델이란 무엇입니까?

“제로 트러스트”는 최근에 IT업계에서 어느 정도 유행어처럼 되었지만, 단순히 유행어로 볼 수 없습니다.

제로 트러스트 보안 모델은 사용자 또는 장치(주체라고 함)가 적절하게 작동할 때, 역할을 기반으로 해당 작업을 수행하는 데 필요한 최소한의 액세스 권한을 네트워크 리소스에 제공하는 최신 보안 패러다임을 말합니다.

제로 트러스트에 대한 얘기 중 하나는 제로 트러스트가 신뢰라는 개념을 완전히 없애 버린다는 것입니다. 말 그대로 아무것도 신뢰되지 않는다는 것입니다. 대신 제로 트러스트 보안 모델은 사용자가 연결하는 방법과 위치만을 기준으로 암묵적 신뢰를 제한합니다.

이는 사무실의 회사 노트북이 네트워크 전체에서 자유롭게 로밍할 수 있도록 암묵적으로 신뢰하는 경계 기반 보안 모델(Perimeter-based Security Model)과 대조됩니다. 악의적인 행위자는 이러한 광범위한 액세스를 이용하여 공격을 확장하고 피해를 증가시킬 수 있습니다.

제로 트러스트 보안 모델의 예는 무엇입니까?

제로 트러스트 보안에 대한 속설 중 하나는 새롭거나 검증되지 않았다는 것입니다. 사실 제로 트러스트 보안 모델은 수년 전부터 존재해 왔습니다.

지난 수십 년 동안 비행기로 여행을 해 봤다면 제로 트러스트(Zero Trust)를 실제로 본 적이 있을 것입니다.

제로 트러스트 네트워크 아키텍처의 권위자인 NIST(National Institute of Standard and Technology)는 제로 트러스트 보안 모델의 개념을 공항에 빗대어 설명했습니다.

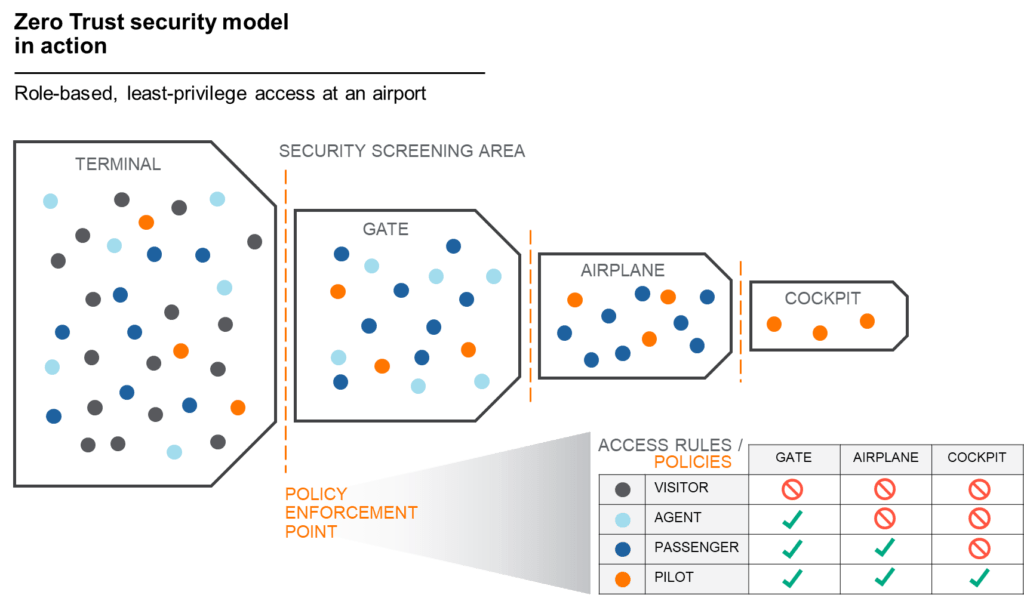

승객, 조종사, 항공사 직원, 방문자 및 일부 악의적인 행위자가 섞여 있는 공항은 제로 트러스트 보안 모델과 유사합니다.

터미널 내에서는 모든 사용자 및 대상이 누구인지 또는 역할이 무엇인지에 대해 많이 알려져 있지 않기 때문에 액세스가 제한됩니다.

더 많은 접근 권한을 얻으려면 해당 사용자는 보안 검사를 통과해야 합니다. 일단 그들이 식별되고 그들의 목적이 확인되면, 그들에게 공항의 더 많은 지역에 대한 접근을 허용하는 역할을 할당할 수 있습니다.

예를 들어, 조종사, 승객 및 항공사 직원은 탑승 구역에 대한 접근 권한을 부여할 수 있지만, 승객과 조종사만 비행기에 들어갈 수 있고, 조종사만 조종석에 들어갈 수 있습니다. 그리고 이 중 한 명이 제한된 지역에 접근하려는 악의적인 행위로 자신의 역할에 맞지 않는 행동을 보이기 시작하면 추가 보안 평가를 위해 접근이 제한되거나 취소될 수 있습니다.

제로 트러스트 보안 모델의 이점은 무엇입니까?

제로 트러스트에 대한 일반적인 오해는 단점이 이점보다 크다는 것입니다. 하지만 대부분의 조직들은 제로 트러스트 보안 모델이 네트워크 보안 뿐만 아니라 컴플라이언스 준수 및 인프라 운영에 대한 효율성 향상에도 상당한 이점을 제공한다는 사실을 알게 되었습니다.

제로 트러스트(Zero Trust) 보안 모델은 다음과 같은 이점을 제공합니다

- 리소스에 대한 액세스를 제한 – 사용자에게 리소스에 대한 광범위한 액세스를 제공하는 네트워크 보안 모델과 달리 제로 트러스트 보안 모델은 대상자에게 작업을 수행하는 데 필요한 리소스에 대해서 최소 권한의 접근만 부여합니다.

이러한 방식은 공격자가 액세스할 수 있는 리소스를 제한할 뿐만 아니라 PCI DSS, HIPAA 및 GDPR의 중요한 요구사항인 민감한 회계 정보, 환자 및 고객 데이터에 대한 직원 및 게스트 액세스를 제한하게 됩니다. - 공격을 탐지하고 방지 – 자격 증명이 도용되거나 장치 주소가 스푸핑된 경우와 같이 암묵적인 신뢰를 악용하는 공격은 경계 기반 보안(Perimeter-based Security) 전략에 의해 즉시 탐지되지 않을 수 있습니다.

제로 트러스트 보안 모델에서 환자의 행동은 기준선에 대해 지속적으로 모니터링되므로 잠재적인 위협을 식별하고 대응을 트리거하는 데 도움이 됩니다. - 공격 확산의 방지 – 탐지되지 않은 사이버 공격으로 인한 피해는 공격자가 네트워크 내에서 이동할 때 증가합니다. 제로 트러스트 보안 모델은 비정상적이거나 의심스러운 동작을 기반으로 액세스를 자동으로 제한하거나 취소하기 때문에 이러한 피해의 확산을 줄일 수 있습니다.

- 조직에 맞게 확장 – 제로 트러스트 보안 모델에서는 사용자 단위, 위치 단위 또는 장치 단위가 아닌 역할 및 정책에 따라 최소 권한 액세스가 부여됩니다. 따라서 역할과 정책을 한 번 정의하고 필요에 따라 자주 적용할 수 있기 때문에 조직은 사용자, 장치 및 위치가 증가함에 따라 보안을 더욱 쉽게 확장할 수 있습니다.

간단한 제로 트러스트 보안 모델 체크리스트는 무엇입니까?

제로 트러스트가 단 한 번의 버튼만 누르면 즉시 구현할 수 있는 단일 제품이나 솔루션은 아닙니다. 그래서 많은 조직에서 제로 트러스트 보안 모델을 채택하는 것은 쉬운 일이 아니라고 생각합니다.

어디서부터 시작해야 할지 모르겠다면, 다음 체크리스트는 우선순위를 정하는 데 도움이 될 것입니다.

- 관리하지 않더라도 네트워크의 모든 장치를 볼 수 있습니까?

- 사용자 및 장치에 권한을 할당하는 일관된 방법이 있습니까?

- 네트워크에서 장치를 허용하기 전에 보안 규정 준수 표준을 시행하고 있습니까?

- 네트워크 전체에서 역할 기반 액세스 보안 정책을 일관되게 시행하고 있습니까?

- 사용 가능한 모든 데이터를 사용하여 사용자의 보안 상태를 지속적으로 모니터링할 수 있습니까?

Zero Trust 보안 모델에 대해 자세히 알아볼 준비가 되셨나요?

아래 링크를 통해 Zero Trust 보안 모델에 대한 자세한 내용과 Aruba가 이러한 전략을 지원하는 방법에 대해 알아볼 수 있습니다.