지난 포스팅에서 AOS 8 운영체제의 아키텍처에 대해 알아보았습니다.

무선 네트워크 인프라가 점점 활성화되고 보편화되면서 무선 인프라의 안정성과 성능이 점차 중요해지고 있습니다.

특히나 기업들이 업무 용도로 기존 유선 LAN이 아닌 Wi-Fi로 사용하는 Digital Workspace, Mobile Office 등의 채택이 늘어나고 있는 추세입니다.

그렇다면, 이러한 변화와 트렌드에 맞춰 무선 네트워크의 운영체제도 변해야 합니다.

보다 안정적이고 혁신적인 기능들이 필요합니다.

그럼 오늘 포스팅에서 AOS 8의 특별한 기능들을 알아보겠습니다.

LSM (Loadable Service Module)

LSM(Loadable Service Module)은 사용자가 전체 시스템을 재부팅 하지 않고도 개별 서비스 모듈을 동적으로 업그레이드하거나 다운그레이드 할 수 있는 인프라를 제공합니다. 각각의 서비스들은 버전이나 서비스 로드 및 실행을 위한 지침이 포함된 개별 패키지로 제공됩니다.

모든 서비스 모듈에는 각각에 맞는 서비스 패키지가 있으며, 이러한 패키지는 Aruba Support 사이트에서 다운로드하여 Mobility Conductor(Mobility Master)에 설치할 수 있습니다.

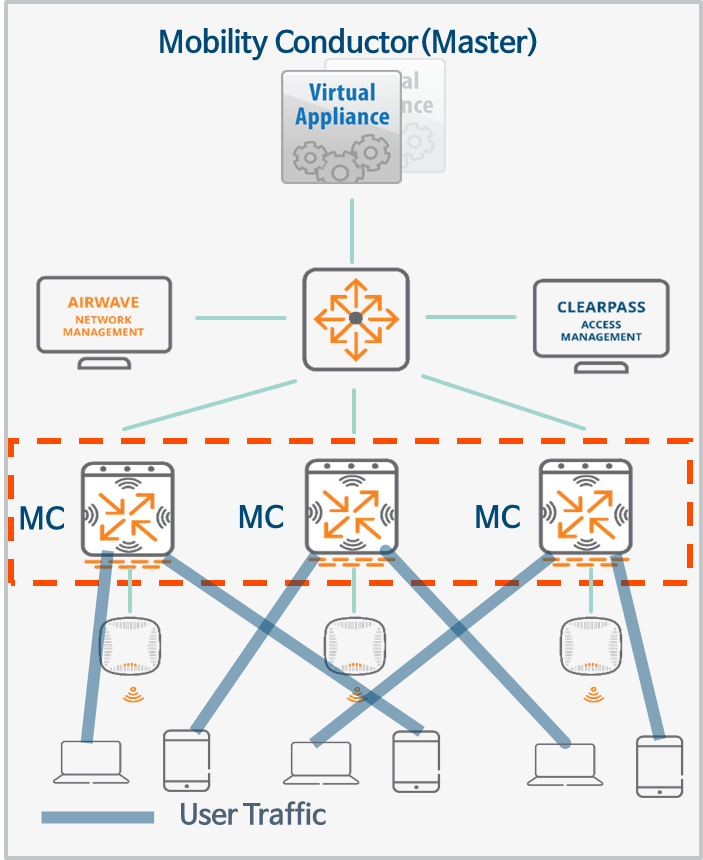

클러스터링 (Clustering)

클러스터링은 모든 클라이언트에 고가용성(High Availability)을 제공하고, Failover가 발생했을 때 서비스 연속성을 보장하기 위한 다중의 장치 조합입니다.

ArubaOS 8.x은 7200 시리즈 컨트롤러의 경우, 최대 12개의 노드까지 클러스터링을 지원합니다.

각각의 관리되는 장치들, 즉 클러스터의 멤버들은 L2-Connected 또는 L3-Connected 구성 모두 가능하며, 혼합 구성도 가능합니다. 하지만, 클러스터 내 L3로 구성된 관리 장치(Managed Device)에 연결된 클라이언트는 인증이 취소됩니다.

클러스터는 7200 시리즈, 7000 시리즈, VM 플랫폼 컨트롤러를 지원합니다.

- 7200 시리즈 컨트롤러 – 최대 12대의 노드까지 지원

- 7000 시리즈 컨트로럴 – 최대 4대의 노드까지 지원

- 9004 컨트롤러 – 최대 4대의 노드까지 지원

- 9012 컨트롤러 – 최대 4대의 노드까지 지원

- 가상 어플라이언스 – 최대 4대의 노드까지 지원

클러스터링 구성은 7200 시리즈와 7000 시리즈 컨트롤러를 혼합하는 등 서로 다른 플랫폼간 단일 클러스터를 구성할 수 있습니다. 하지만, 가상 어플라이언스와 하드웨어 플랫폼의 혼합은 지원하지 않습니다.

관리 장치(MD)간의 과도한 작업량을 줄이기 위해 클러스터 내 로드 밸런싱 기능은 여러 UAC(User Anchor Controller)간의 스테이션 밸런싱을 지원합니다.

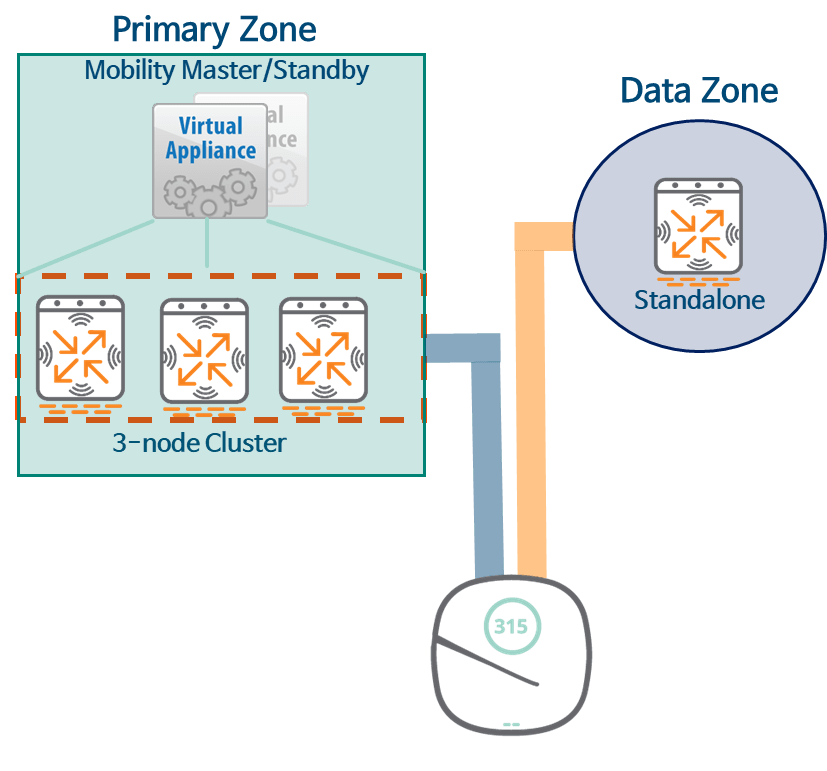

MultiZone

MultiZone 기능을 사용하면 AP를 이용하여 망 분리를 구성할 수 있습니다. 즉, 서로 다른 영역에 있는 컨트롤러(MD)로 AP가 터널링을 구성할 수 있습니다. 각 영역(Zone)은 단일 관리 도메인에 위치한 관리 장치(MD)의 컬렉션입니다.

이 기능을 통해 여러 개의 영역(Zone)을 관리할 수 있는 MultiZone AP를 구성할 수 있습니다. 영역마다 구성이나 아키텍처가 다르게 설계할 수 있습니다. 그리고 각 영역은 완전히 분리되기 때문에 영역(Zone)간 관리 장치(MD)는 서로 통신하지 않습니다.

위 그림에서 기본 영역(Primary Zone)은 AP가 처음 부팅할 때 AP가 가장 먼저 연결하는 영역입니다. 데이터 영역(Data Zone)은 AP가 기본 영역으로부터 MultiZone 구성을 수신한 후에 연결하는 보조 영역(Secondary Zone)입니다.

SD-Branch

Aruba의 SD-Branch는 각 지점의 네트워크 인프라를 위한 Aruba의 스위치, Instant AP(IAP) 그리고 Branch Gateway를 포함하여 모든 SD-Branch용 장치를 모니터링하고 관리할 수 있는 풀 스택 기반 솔루션입니다.

SD-Branch를 통해서 DSL 등의 브로드밴드(광대역망) 인터넷 연결이나 MPLS와 같은 다양한 WAN 업 링크 종류를 사용하여 SD-WAN 환경을 구성할 수 있습니다.

뿐만 아니라 역할 기반의 접근 제어(RBAC, Role Based Access Control), Dynamic Segmentation, 애플리케이션의 가시성 확보 및 제어 등의 기능으로 각 지점의 보안을 향상할 수 있도록 도와줍니다.

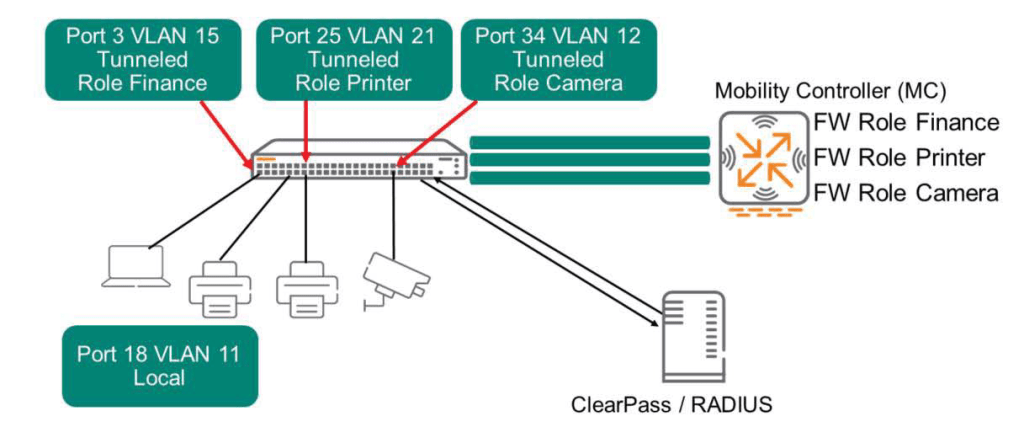

Dynamic Segmentation

Dynamic Segmentation 솔루션은 클라이언트 액세스 방식에 따라 정책(역할)을 유선 포트 또는 무선 세션에 할당하는 Aruba의 기능입니다. Aruba ClearPass Policy Manager를 사용하여 접속 시간 및 단말의 유형 등과 같은 컨텍스트를 추가할 수 있습니다.

이 솔루션은 단말 트래픽을 로컬 스위치에 있는 VLAN을 통해 전통적인 방식으로 트래픽을 분리하거나, Aruba Mobility Controller로 터널링하여 트래픽을 보내는 기능을 제공합니다.

Dynamic Segmentation은 두 가지 종류의 터널링 방식을 지원합니다.

- User-Based Tunnelling (UBT)

- Port-Based Tunnelling (PBT)

Dynamic Segmentation 동작 방식

데스크톱 PC, 노트북, 태블릿이나 스마트폰 등 모든 최신의 단말은 802.1x/EAP와 같은 강력한 보안 메커니즘을 지원합니다. 그러나 여전히 많은 장치들은 이러한 보안 메커니즘을 지원하지 않습니다. 특히나 보안 카메라, 결제 카드 리더기, 의료 장치와 같은 PoE(Power over Ethernet)에 연결되는 많은 IoT 장치들이 그렇습니다.

이러한 엔드포인트 단말에서 발생되는 보안의 구멍은 인프라에 심각한 위험을 초래할 수도 있습니다. Dynamic Segmentation 기능이 있는 스위치는 ClearPass를 사용하여 이러한 단말을 인증하고 단말에서 발생되는 클라이언트 트래픽을 컨트롤러로 터널링할 수 있습니다. 터널링된 트래픽은 Aruba Mobility Controller로 보내지기 때문에 방화벽 기능이나 기타 보안 정책을 중앙 관리할 수 있게 됩니다.

즉, 네트워크의 보안 위협을 감수하지 않으면서 이러한 IoT 장치를 계속 사용할 수 있습니다.

ClearPass는 네트워크에 연결되는 각 장치를 프로파일링하여 네트워크에 연결 가능한 엔드포인트를 “허용”으로 간주하며 승인 메시지를 컨트롤러에 보냅니다. 이 메시지에는 터널링 정보, 할당된 VLAN, Secondary 역할이 포함됩니다.

또한 ClearPass는 단말이 로컬 모드로 연결되어야 하는지도 나타낼 수 있습니다. 스위치는 이러한 단말을 일반적인 방식으로 트래픽을 전달하며 컨트롤러로 터널링하는 기능을 사용하지 않습니다.

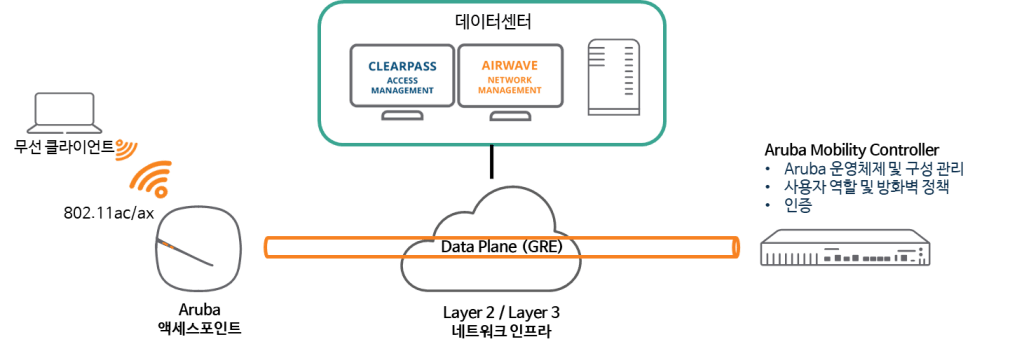

컨트롤러와 AP간 터널링

AP는 컨트롤러와 GRE 터널을 생성합니다. 그리고 AP가 수신하는 모든 사용자 트래픽은 일반적으로 암호화된 상태로 도착합니다. AP는 GRE 터널을 통해 이러한 트래픽을 컨트롤러에 바로 전송합니다. 컨트롤러는 암호화된 패킷을 복호화하고 방화벽 정책을 체크한 후에, 패킷을 네트워크로 라우팅하거나 스위칭 하게 됩니다. 이러한 작업을 위해서는 먼저 사용자가 반드시 네트워크 인증이 되어 있어야만 합니다.

일반적으로 제어 트래픽은 PAPI 프로토콜(UDP 8211)의 보안 터널인 CPSec을 사용하고, 클라이언트 트래픽은 GRE(Protocol 47)터널로 캡슐화됩니다.

여러분이 클러스터링을 구성하면, AP는 GRE 터널을 통해 사용자 트래픽을 UAC(User Anchor Controller)로 전송합니다. 그리고 AP는 PAPI를 통해 제어 트래픽을 AAC(AP Anchor Controller)로 전달합니다.

※ 참고: AP는 브릿지(Bridge)모드에서는 사용자 트래픽을 전송하기 위해 GRE를 사용하지 않습니다.

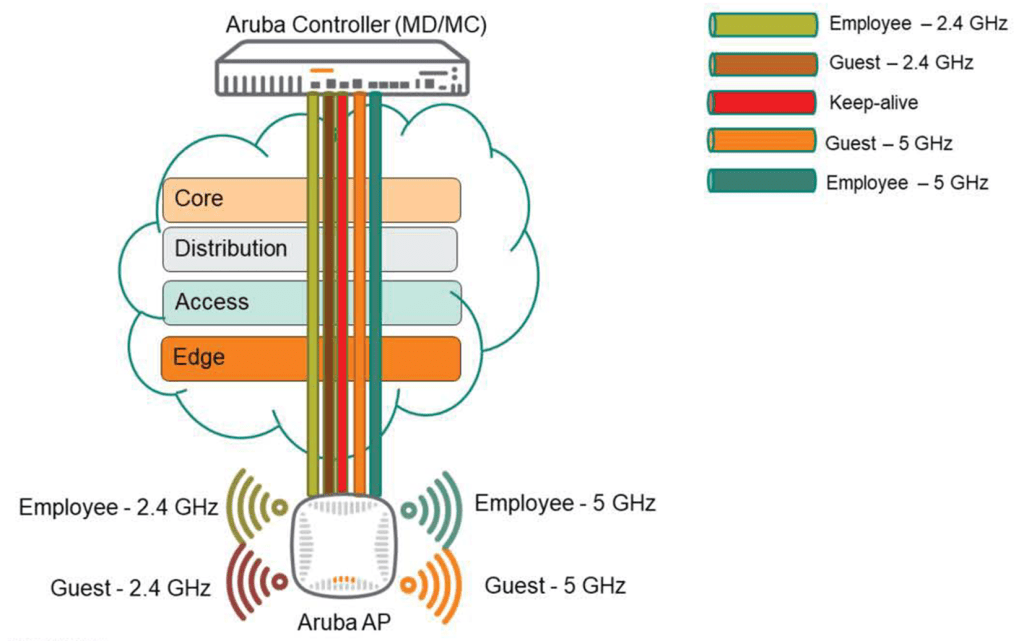

GRE 터널

일단 AP가 컨트롤러부터 구성 정보를 받게 되면, 컨트롤러로 사용자 트래픽을 전달하기 위한 GRE 터널을 구성해야만 합니다. AP가 무선 Radio마다, SSID마다 각각 하나의 GRE 터널을 생성하고, Keepalive 목적으로 추가적인 GRE 터널을 하나 생성합니다.

Keepalive 터널은 생성된 GRE Keep-alive의 양을 최소화합니다. 각 무선에 3개의 SSID가 있는 AP가 2,048개인 7240 컨트롤러를 계산하면 초당 2048 X 6(2.4Ghz x 3 + 5Ghz x 3) = 12,288개의 GRE Keep-alive가 생성됩니다. 하지만, GRE Keep-Alive 터널 하나만 있으면 Keep-Alive 수가 2,048개로 줄어듭니다.

이렇게 AOS 8이 갖고 있는 특징과 기능들을 살펴보았습니다.

그럼 이런 특징을 갖고 각 목적이나 환경에 따라 어떻게 AP와 컨트롤러를 배치하는지를 한 번 살펴볼까요?

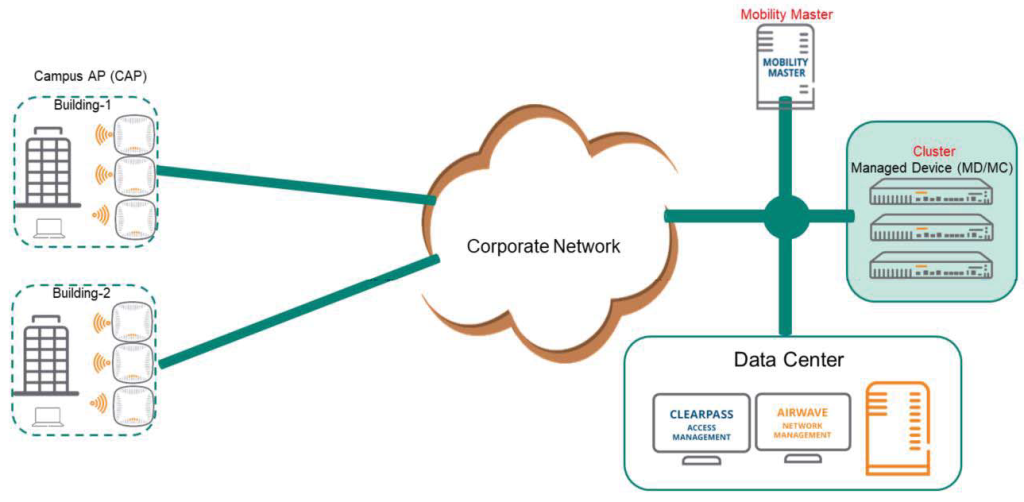

Campus AP 구성 모델

캠퍼스 환경에서는 전체 캠퍼스 내 건물과 그 건물의 각 층마다 모든 AP를 Campus Mode(CAP)로 배포할 수 있습니다. Aruba는 각 AP를 PoE를 활용하여 전원을 인가하고, AP의 Failover나 로드 밸런싱을 위해서 클러스터를 구성하는 것을 권고하고 있습니다.

추가적으로 로드밸런싱을 위해서는 AAC(AP Anchor Controller)와 UAC(User Anchor Controller) 구성을 계획해야만 합니다.

오늘날 많은 네트워크에서 보안이나 네트워크 모니터링 관점에서 추가적인 기능이나 가시성 확보를 위해 AirWave나 ClearPass 서버를 사용하기도 합니다. 또한 각 층마다 적어도 하나 이상의 AM(Air Monitor)를 두는 것이 권장됩니다.

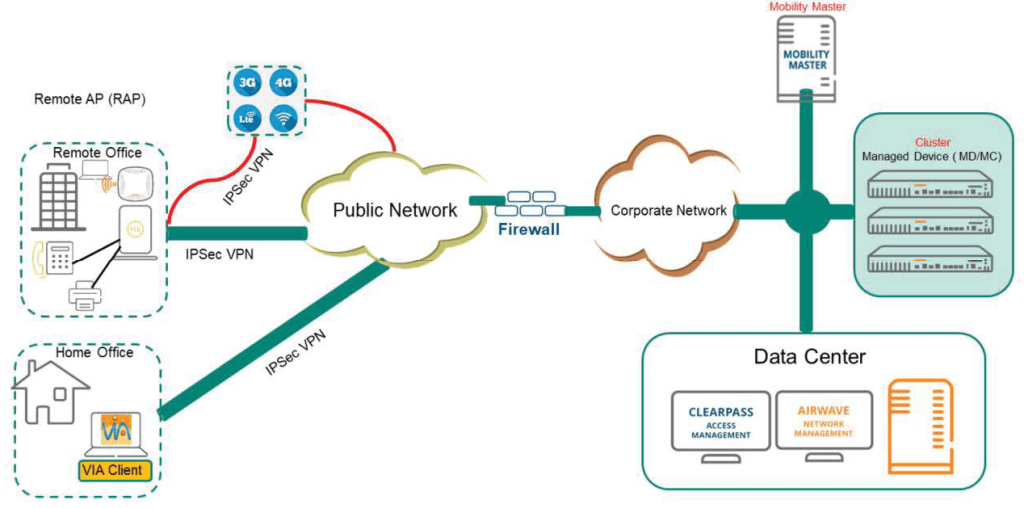

Remote AP 및 VIA 구성 모델

RAP(또는 VIA) 모델에서는, RAP를 배포하여 원격지(소규모) 또는 홈 오피스에서 기업의 네트워크로 접속하도록 환경(유선 및 무선)을 제공할 수 있습니다. 이러한 이유 때문에 RAP는 많은 네트워크에서 매우 인기가 있습니다. 인터넷 액세스가 가능한 소규모 지사 또는 홈 오피스를 포함하여 어디든 설치할 수 있습니다. RAP는 USB-EVDO/GMS USB 스틱을 사용하여 백업 업링크를 가질 수도 있습니다.

집 또는 호텔 등의 인터넷 회선을 통해 RAP는 DMZ에 위치한 컨트롤러로 터널링을 구성하게 됩니다. 뿐만 아니라 일부 고객들은 USB-EDVO/GSM USB 스틱이 있는 RAP를 사용하여 이동 중에도 회사 네트워크로 연결할 수 있습니다.

VIA는 Aruba 솔루션과 완전히 연동되는 VPN 클라이언트입니다. VIA는 클라이언트 단말이 회사 네트워크에 있을 때는 휴면 상태이지만 클라이언트가 외부 네트워크에 있을 때는 자동으로 활성화됩니다.

대부분의 RAP/VIA 배포는 “Split Tunnel” 모드를 사용합니다. 이 모드는 회사 트래픽만 컨트롤러로 다시 전달하고 회사 이외의 트래픽은 로컬로 브릿지 됩니다(트래픽 분리는 Split Tunnel 방화벽 정책에 따라 수행됩니다).

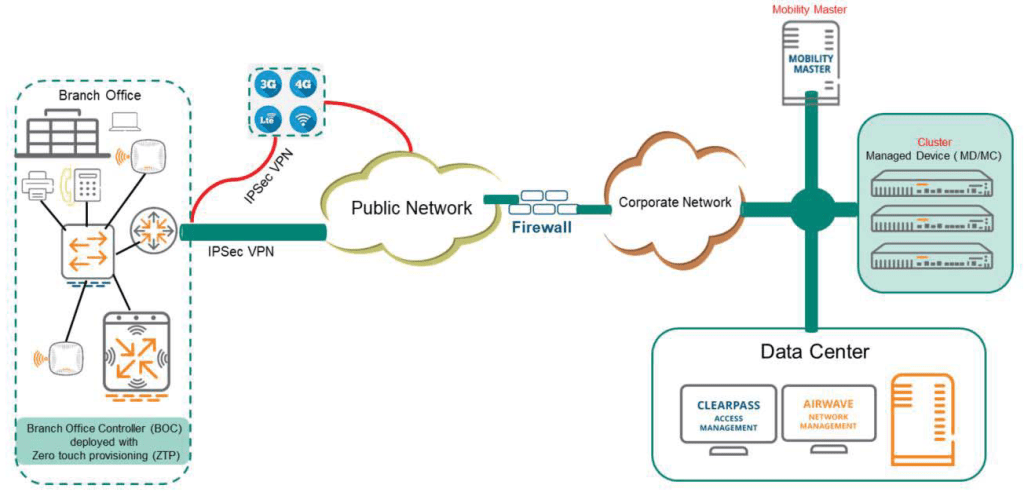

Branch(지사) 구성 모델

지사 구성 모델은 지점 및 원격 사무소와 위치를 보유한 분산형 기업에 적합합니다.

저렴한 DSL과 같은 광대역 회선과 LTE 회선을 통해 비용 효율적인 하이브리드 WAN 연결 솔루션을 사용합니다.

7000/9000 시리즈 클라우드 서비스 컨트롤러는 다음과 같은 환경에 최적화되어 있습니다.

- 전용 보안 어플라이언스 대신 클라우드 보안 아키텍처를 사용할 가능성이 높음

- 클라이언트가 로컬 애플리케이션 서버가 아닌 클라우드의 애플리케이션에 액세스할 가능성이 높음

이러한 모델에서는 ZTP(제로 터치 프로비저닝)를 통해 BOC(Branch Office Controller)를 배포할 수 있습니다. BOC(Managed Device)는 네트워크에 연결될 때 마스터에 대한 보안 터널을 설정하고 글로벌 구성을 다운로드합니다. 제로 터치 프로비저닝은 관리 장치의 구축과 설치를 플러그 앤 플레이 방식으로 자동화합니다.

AOS 8은 또한 “Authentication Survivability” 및 “WAN 상태 점검”과 같은 기능을 제공합니다.

원격의 인증 서버에 액세스 할 수 없는 경우 BOC(Managed Device)는 Authentication Survivability 기능을 통해 클라이언트에게 Authentication & Authorization Survivability를 제공할 수 있습니다.

상태 점검 기능은 ping-probe를 사용하여 선택한 업링크에서 WAN 가용성과 지연 시간을 측정합니다. 이 상태 점검 정보의 결과에 따라 관리되는 디바이스는 기본 업링크를 계속 사용하거나 백업 링크로 Failover할 수 있습니다.

이번 포스팅에서는 AOS 8의 특장점을 포함하여 설치 및 구성에 대한 Best Practice를 한 번 알아보았습니다.

그럼 다음에는 AOS 무선 환경을 위한 라이선스 종류와 각 기능, 구성 방법 등에 대해 자세히 알아보겠습니다.