연구에 따르면 작년에 66%의 조직이 랜섬웨어의 영향을 받은 것으로 나타났습니다.1

그렇다면, 랜섬웨어 공격의 징후를 미리 발견할 수 있나요?

데이터 암호화 발견과 몸값 요구는 랜섬웨어 공격의 가장 눈에 띄는 징후일 수 있지만, 실제로는 공격이 끝날 때 발생합니다.

랜섬웨어에 대해서 보호를 위해서는 공격을 조기에 탐지하고 랜섬웨어 복구를 가속화할 수 있도록 방어 계층을 구축해야 합니다.

효과적인 방어를 구축하기 위한 첫 번째 단계는 랜섬웨어 공격의 작동 방식을 이해하는 것입니다.

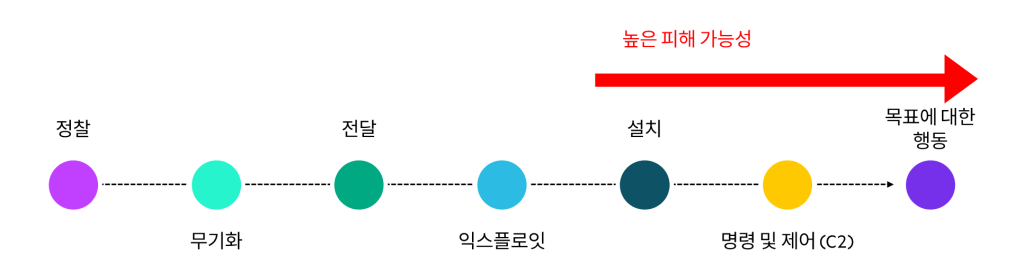

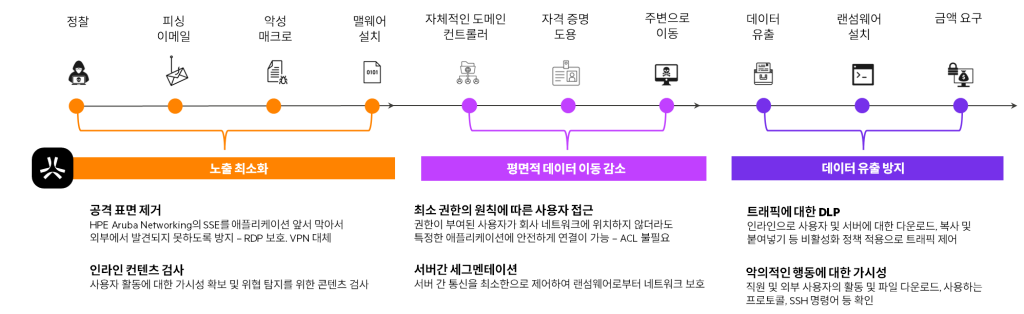

해킹 수명 주기

랜섬웨어 공격은 킬 체인 또는 해킹 라이프사이클이라고 하는 일반적인 패턴을 따릅니다.

해킹 라이프사이클은 7단계의 악성 활동으로 구성됩니다.

각 단계는 해커가 탐지되지 않고 대상 시스템의 취약점을 체계적으로 탐색하고 익스플로잇하는 데 도움이 됩니다.

1단계 정찰

해커는 공격 대상과 악용할 수 있는 취약점에 대한 데이터를 수집합니다.

패치되지 않은 취약점이 있는 시스템을 찾고, 사용자와 내부 프로세스에 대한 정보를 확인하기 위해 소셜 엔지니어링을 수행하고, 네트워크를 스캔하여 노출된 시스템을 찾는 등의 전술을 사용할 수 있습니다.

2단계: 무기화

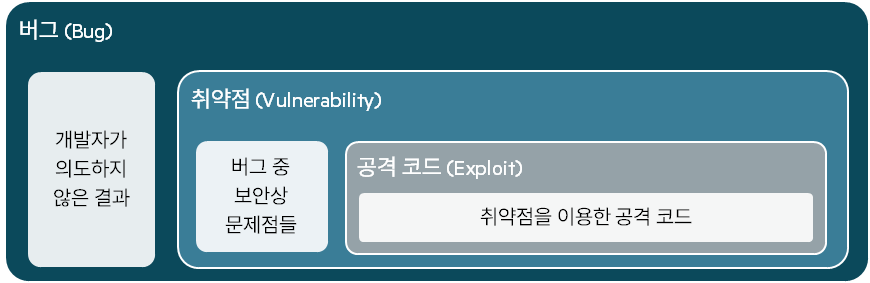

해커는 정찰을 통해 수집한 정보를 사용하여 발견된 취약점을 공격하기 위해 멀웨어를 만들거나 용도를 변경합니다.

무기화를 위한 잠재적 도구에는 바이러스, 웜, 익스플로잇 키트 및 유사한 멀웨어가 포함될 수 있습니다.

3단계: 전달

공격자는 ‘드라이브 바이 다운로드’, 감염된 소프트웨어 설치, 피싱과 같은 전술을 통해 사용자를 속여 무의식적으로 멀웨어를 대상 시스템에 도입하도록 유도할 수 있습니다. 예를 들어, 직원이 정상적으로 보이는 첨부 파일 뒤에 멀웨어가 숨겨져 있는 이메일을 받으면 직원이 첨부 파일을 클릭하면 멀웨어가 실행되고 시스템이 손상됩니다.

4단계: 익스플로잇

멀웨어 페이로드가 전달되면 공격자는 피해자의 네트워크 내에서 발판을 넓히려고 합니다.

이 공격 단계에서는 보안 위협과 무단 액세스를 모니터링하는 보안 시스템을 무력화하여 계속적으로 공격범위를 넓힐 수 있습니다.

5단계: 설치

일단 ‘기지’가 구축되면 피해 가능성이 크게 증가합니다.

공격이 전파되어 추가 시스템에 대한 지속적인 무단 액세스가 발생할 수 있습니다.

공격자는 권한을 상승시켜 더 깊숙이 침투하고 방화벽을 무력화하며 추가 멀웨어를 설치할 수 있습니다.

6단계: 명령 및 제어

이제 공격자는 공격 대상 내부에 침투하여 손상된 시스템과 공격자의 중앙 인프라 간에 통신 링크를 설정하여 원격으로 시스템을 관리하고, 명령을 내리고, 데이터를 유출하고, 공격 대상의 인프라 전체에서 측면 이동을 할 수 있습니다.

7단계: 목표에 대한 행동

해킹 라이프사이클의 이 단계에서 공격자는 표적에 성공적으로 침입했으며 이제 공격 목표를 달성할 수 있습니다.

공격자의 목표는 다양할 수 있지만 데이터 도난, 시스템 손상, 운영 중단, 심지어 공급망 공격의 경우처럼 연결된 타사 시스템으로 공격 범위를 확장하는 것까지 포함할 수 있습니다.

공격자는 피해자에게 연락하여 몸값을 지불하도록 강요할 수 있습니다.

몸값 요구에는 데이터 유출 위협, 평판 훼손, 추가 공격(예: DDoS 공격), 최근에는 피해자의 직원, 고객, 환자 또는 학생에 대한 갈취 및 괴롭힘(이중 및 삼중 갈취 공격)이 동반되어 피해자에게 몸값을 지불하도록 압력을 가할 수 있습니다.

2023년에는 10억 달러 이상의 몸값을 지불한 조직이 사상 최고치를 기록했습니다.2

랜섬웨어 공격 방지를 위한 IDS/IPS의 역할

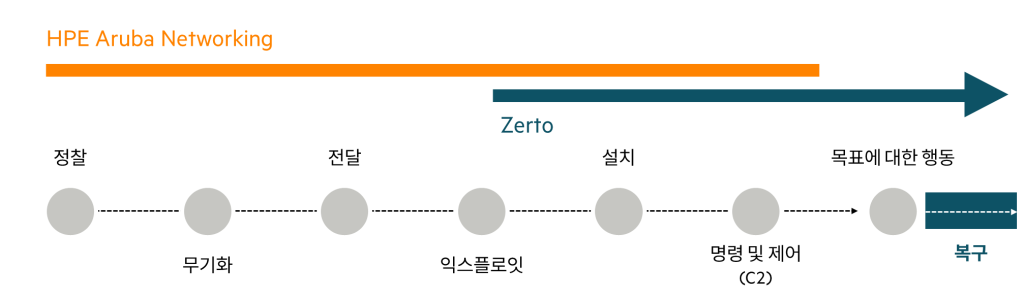

해킹 라이프사이클에서 알 수 있듯이 랜섬웨어 공격은 몸값을 요구하기 훨씬 전에 시작됩니다.

조직이 해킹 라이프사이클 초기에 랜섬웨어 공격의 신호를 탐지할 수 있다면 공격을 차단하고 추가 피해를 예방할 수 있습니다.

침입 탐지 및 방지 시스템(IDS/IPS 또는 IDPS, 종종 함께 사용됨)은 랜섬웨어 공격의 초기 단계에 맞서 싸우는 데 유용한 도구입니다.

잠재적 위협 및 악의적 활동에 대한 지정 트래픽 모니터링

침입 탐지 시스템(IDS)은 수신 및 발신 네트워크 트래픽 흐름에서 악의적이고 의심스러운 활동을 모니터링합니다.

잠재적인 위협 활동이 감지되면 IDS는 위협 이벤트를 생성할 수 있습니다.

IDS는 식별된 위협에 대해 조치를 취하지 않는다는 점에 유의하세요.

IDS를 구성하면 탐지된 위협의 세부 정보를 탐지하고 캡처하는 데 도움이 될 수 있습니다.

트래픽을 분석하여 위협 탐지

침입 방지 시스템(IPS)은 IDS와 상호 보완적으로 작동합니다.

IPS는 네트워크에서 악의적인 활동을 모니터링하고 경고를 생성하며 미리 정의된 규칙에 따라 조치를 취합니다.

IPS는 광범위한 위협을 탐지할 수 있습니다. 이상 징후 탐지, 정책 기반 탐지, 가장 일반적인 시그니처 기반 탐지 등 다양한 기술을 사용하여 위협을 식별할 수 있습니다. 시그니처는 랜섬웨어와 관련된 많은 위협을 탐지할 수 있는 알려진 위협 패턴으로, 다음과 같은 위협을 탐지할 수 있습니다:

- 피싱: 크리덴셜 피싱 활동과 크리덴셜 피싱 사이트로의 성공적인 인증정보 제출을 탐지하는 규칙

- 멀웨어: 전송 중, 활성 상태, 감염 중, 공격 중 또는 업데이트 중인 명백한 범죄 의도를 가진 소프트웨어를 탐지하는 규칙

- 침해: 매일 확인 및 업데이트되는 알려진 손상된 호스트 목록에서 위협을 식별하는 규칙

- 익스플로잇: 특정 카테고리에서 다루지 않는 직접적인 익스플로잇을 탐지하는 규칙

위협 탐지 시 보호 조치 수행

IPS 정책은 위협이 탐지될 때 수행되는 보호 조치를 관리합니다.

보호 조치에는 위협 패킷 삭제, 위협의 출처에서 트래픽 차단, 향후 공격을 방지하기 위한 방화벽 규칙 재구성 등이 포함될 수 있습니다.

사전 구성된 규칙에 따라 위협 이벤트 생성하기

위협 이벤트는 조직에 부정적인 영향을 미칠 수 있는 모든 상황을 말합니다.

조직은 IPS 내에서 규칙을 구성하여 위협 이벤트를 정의하고 심각도별로 분류할 수 있습니다.

조직의 위험 허용 범위에 따라 임계값을 조정할 수 있습니다.

보안 에코시스템 전체에 위협 정보 배포

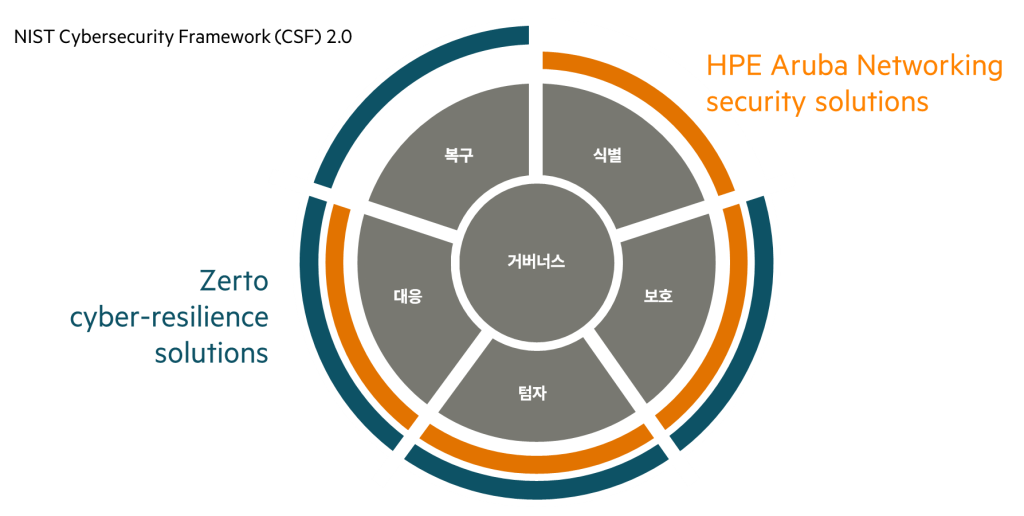

랜섬웨어를 방어하기 위해서는 계층화된 방어가 핵심입니다. 그렇기 때문에 IDS/IPS 툴이 보안 에코시스템 전체에 고품질 위협 정보를 배포하는 것이 중요합니다.

예를 들어, HPE Aruba Networking Central에 기록된 위협 데이터는 중앙 경보 프레임워크를 통해 SIEM 서버 및 기타 지원되는 타사 통합과 공유할 수 있습니다. 또한 랜섬웨어 공격의 표적이 되는 중요한 데이터를 보호하는 HPE Zerto와 같은 시스템과 웹훅을 통해 정보를 공유하도록 HPE Aruba Networking Central의 규칙을 구성할 수도 있습니다.

랜섬웨어 관련해서 IDS/IPS의 역할에 대해 자세히 알아보려면 아래 링크를 확인해주세요.

- Demo: Ransomware Defense with HPE Aruba Networking Central and HPE Zerto

- Blog: Network security: First defense against ransomware

- Blog: Combatting ransomware with layered Zero Trust Security

- Learn on demand: The hacking lifecycle and protecting your data

- Global Cyber Threat Intelligence: Annual Cyberthreat Trends. Deloitte, 2024 ↩︎

- https://www.fisherphillips.com/en/news-insights/ransomware-costs-businesses-record-high-1-billion-in-2023.html ↩︎